OpenERP adalah sebuah open source alternatif dari SAP ERP, Oracle

E-Business Suite, Microsoft Dynamics, Netsuite, Adempiere, Compiere,

OFBiz, Openbravo, dan software enterprise resource planning lainnya.

sudo apt-get install openssh-serverSetelah terinstall Anda bisa menjalankan servernya menggunakan perintah berikut (harusnya sudah dijalankan secara otomatis saat selesai instalasi).

sudo /etc/init.d/ssh start

sudo apt-get install gftp

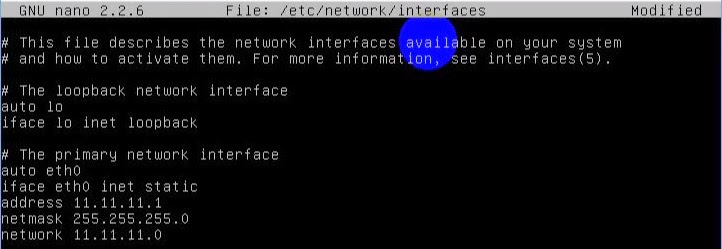

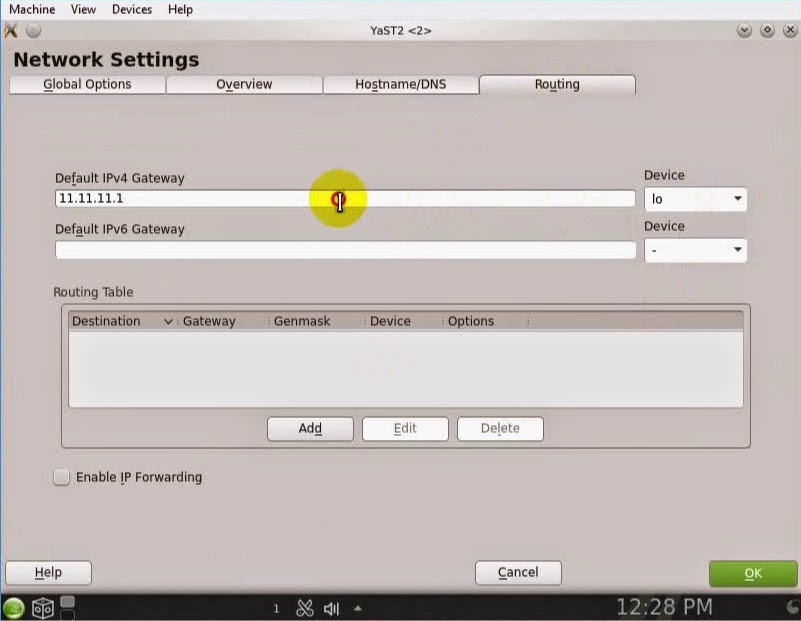

# nano /etc/network/interfacesDisini saya memakai IP 11.11.11.1 untuk servernya.

# /etc/init.d/networking restart

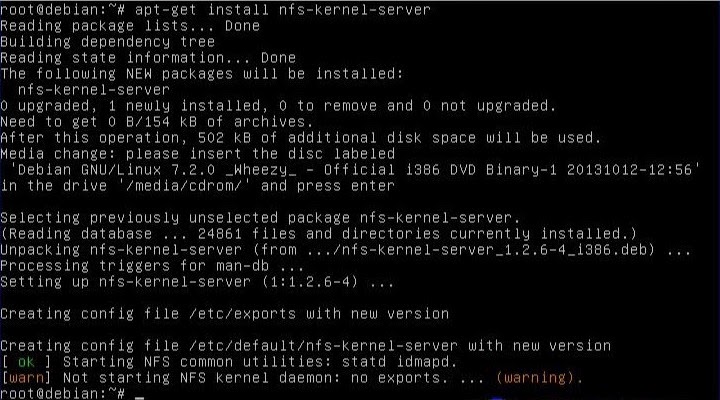

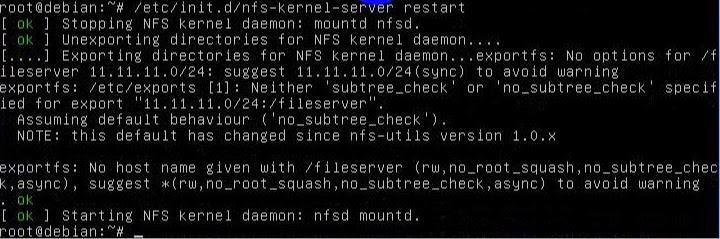

# apt-get install nfs-kernel-serverPada tahap ini biasanya kita diminta untuk memasukan CD Debian Server Binary 1, setelah kita masukan lalu enter. Instalasi otomatis akan berjalan.

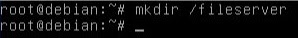

# mkdir /namafile

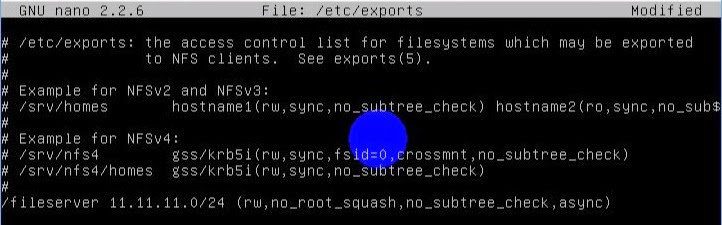

# nano /etc/exports

# /etc/init.d/nfs-kernel-server restart

|

# mkdir /namafile

ping 11.11.11.1

# mount 11.11.11.1:/fileserver /fileclient

SSH adalah aplikasi pengganti remote login seperti telnet, rsh, dan

rlogin, yang jauh lebih aman. Dikembangkan pertamakali oleh OpenBSD

project dan kemudian versi rilis p (port) di-manage oleh team porting ke

sistem operasi lainnya, termasuk sistem operasi Linux. Fungsi utama

aplikasi ini adalah untuk mengakses mesin secara remote. Bentuk akses

remote yang bisa diperoleh adalah akses pada mode teks maupun mode

grafis/X apabila konfigurasinya mengijinkan. scp yang merupakan anggota

keluarga ssh adalah aplikasi pengganti rcp yang aman, keluarga lainnya

adalah sftp yang dapat digunakan sebagai pengganti ftp.

SSH adalah aplikasi pengganti remote login seperti telnet, rsh, dan

rlogin, yang jauh lebih aman. Dikembangkan pertamakali oleh OpenBSD

project dan kemudian versi rilis p (port) di-manage oleh team porting ke

sistem operasi lainnya, termasuk sistem operasi Linux. Fungsi utama

aplikasi ini adalah untuk mengakses mesin secara remote. Bentuk akses

remote yang bisa diperoleh adalah akses pada mode teks maupun mode

grafis/X apabila konfigurasinya mengijinkan. scp yang merupakan anggota

keluarga ssh adalah aplikasi pengganti rcp yang aman, keluarga lainnya

adalah sftp yang dapat digunakan sebagai pengganti ftp.

Uncomplicated FireWall, adalah sebuah interface untuk iptables yang dibuat dengan tujuan menyederhanakan proses untuk konfigurasi firewall. Sementara iptables adalah alat yang kuat dan fleksibel, tapi mungkin sulit bagi pemula untuk belajar bagaimana menggunakan iptables untuk mengkonfigurasikan firewall. Dan UFW mungkin menjadi pilihan yang tepat untuk Anda.sudo apt-get install ufw

sudo nano /etc/default/ufw

...

IPV6=yes

...

Ctrl+X kemudian jawab dengan y dan tekan Enter.sudo ufw status verbose

Output:

Status: inactive

Output:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

New profiles: skip

To Action From

-- ------ ----

22/tcp ALLOW IN Anywhere

sudo ufw default deny incoming sudo ufw default allow outgoing

sudo ufw allow ssh

sudo ufw allow 22

ysudo ufw enable

sudo ufw status verbose

sudo ufw allow http

sudo ufw allow https

sudo ufw allow ftp

sudo ufw allow 21/tcp

sudo ufw allow 6000:6007/tcp sudo ufw allow 6000:6007/udp

sudo ufw allow from 15.15.15.51

sudo ufw allow from 15.15.15.51 to any port 22

sudo ufw allow from 15.15.15.0/24

sudo ufw allow from 15.15.15.0/24 to any port 22

sudo ufw deny http

sudo ufw deny from 15.15.15.51

sudo ufw delete allow http

sudo ufw disable

sudo ufw reset